188-3289-5556

负责人:王经理

电话:0318-7668809

QQ:

地址:河北省衡水市安平县工业园

阜阳钢格栅板

产品介绍:

详情一:钢格栅板简介

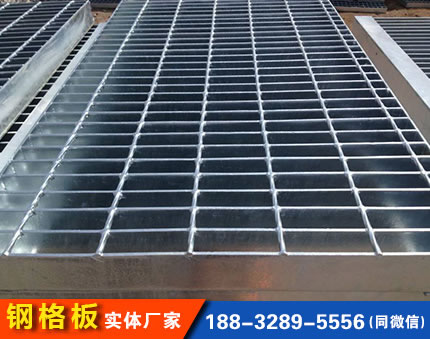

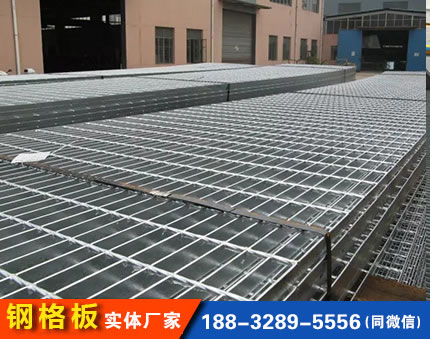

钢格栅板又叫钢格板,格栅板是用扁钢按照一定的间距和横杆进行交叉排列,并且焊接成中间带有方形格子的一种钢铁制品,钢格栅板一般采用碳钢制作,外表热镀锌,可以起到防止氧化的作用。也可以采用不锈钢制作.钢钢格栅板作为一种新材料、新产品正得到日益广泛的应用,其较多的优越性能及良好的性能价格比显示了其应用的前景。

二:钢格栅板的类型

根据扁钢类型的不同,钢格板主要分为以下三类,其各自特点如下:

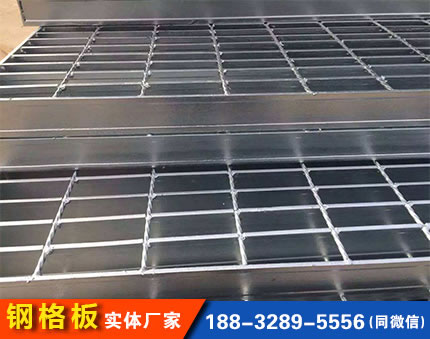

平面型:平面型钢格栅板是应用最广泛的钢格栅板,主要用于平台、走道、各类沟盖、踏步板等。

齿型:与平面型钢格栅板相比,齿型钢格栅板的防滑效果更好。

工字型:与平面型钢格栅板相比,工字型钢格栅板在不大幅削弱载能力的情况下具有重量轻,更加经济等特点。

三:钢格栅板偏差

1. 钢格栅板长度的允许偏差为-0.5mm,宽度的允许偏差为±5mm;

2 . 承载扁钢的不垂直度不大于扁钢宽度10%;

3. 横杆位置偏差:横杆表面应不超出承载扁钢表面1mm;横杆两端通常应不超过钢格板两侧端面2mm;

4. 纵向弯曲:钢格栅板的纵向弯曲挠度应不大于长度的1/200;

5. 横向弯曲:钢格栅板的横向弯曲挠度应小于宽度的1/100;

6. 对角线偏差:钢格栅板由于尺寸公差而引起对角线的相对偏差,不应大于±5mm;

四:钢格栅板不同用途

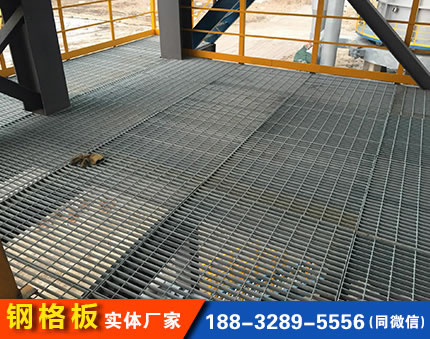

系列1(间距30mm)钢格板是最常用型,用途遍及各工业领域的产品,这种系列钢格板的受荷扁钢中心距离为30mm,符合美国标准规定,在整个钢格板系列中,对表面冲击具有最强的抵抗力。它广泛地应用于电厂、提炼厂、污水处理厂、粮仓、化工厂、公路、机场和码头等平台、走道和排水沟盖、楼梯踏步等。其中齿型钢格板可用于潮湿、滑腻的地方,尤其适用于海上采油平台。

系列2(间距40mm)钢格板是最经济最轻便型,符合英国标准规定的固定平台,走道及楼梯的规格,在跨距小的场合下,这是最理想的产品,即使在运输设备走道那样的负荷下也不例外,也可用来做仓库的货架、楼阁的面板、栈桥、防护栅栏、太阳帘等。

系列3(间距60mm)钢格板是特别为采矿工业的应用而发展的品种,它解决了矿物溅落在板面上的难题。这个系列的钢格板具有名义尺寸为50*60mm的通空,容许大多数的溅落料穿落,从而保证了板面的干净和安全,这种产品常常被指定用在破碎系统中的板面,输送线上的走道以及球磨机,加工厂及运转站等。